PortSec

Die Seehäfen sind für die deutsche Volkswirtschaft von zentraler Bedeutung. Für den reibungslosen Ablauf beim Ladungsumschlag in Seehäfen werden sog. Hafentelematik-Systeme oder Port Community Systems (PCS) eingesetzt. Sie sind zentrale Datendrehscheiben und verbinden die am Seeverkehr beteiligten Unternehmen und Behörden wie z.B. Reeder, Speditionen, Terminals, die Bahn und den Zoll. Als Teil der Kritischen Infrastruktur in Transport und Verkehr können Ausfälle oder Störungen zu massiven Problemen des Hafenbetriebs führen, im Extremfall sogar zum Stillstand. IT-Angriffe auf Hafentelematik-Systeme können je nach Dauer zu Versorgungsengpässen der nachgelagerten Industrien bzw. der Bevölkerung führen.

Datenmanipulationen, z.B. bei einem mit Gefahrgut beladenen Container, könnten bei einer Lagerung ohne die gesetzlich verlangten Trennvorschriften in der Nähe anderer Gefahrgutcontainer z.B. zu chemischen Reaktionen der Gefahrstoffe und damit zu Bränden oder zu Explosionen führen. Vertrauliche Daten könnten über manipulierte Nutzerkonten abgegriffen werden, um auf dieser Basis kriminelle Handlungen, z.B. Drogenschmuggel, vorzubereiten.

PortSec erforscht die Entwicklung eines systematischen und umfassenden IT-Risikomanagements in der Hafentelematik auf Basis der Software-Architektur unter Einbeziehung rechtlicher und wirtschaftlicher Sicherheitsanforderungen. Der software-zentrierte Ansatz fokussiert auf die Prävention von Angriffen und nicht primär auf eine Angriffserkennung und -abwehr. Dieser Ansatz ist besonders innovativ und wird in bestehenden Vorgehensmodellen und Standards zum Aufbau von Informationssicherheitsmanagementsystemen (ISMS) bislang nicht berücksichtigt.

BEDROHUNGSANALYSE

Im Rahmen der Bedrohungsanalyse sollen Szenarien ermittelt werden um mögliche IT-Angriffe auf Hafentelematik-Systeme zu beschreiben. Hierzu werden zunächst die domänenspezifischen Geschäftsprozesse im Umfeld der Hafenkommunikation analysiert. Hierbei werden die Sicherheitsanforderungen der Prozesse und der verarbeiteten Daten in der Hafentelematik aufgenommen. In der Analyse sollen mögliche Schwachpunkte identifiziert werden, wobei primär Schnittstellen mit Kommunikation über das Internet untersucht werden. Außerdem werden die verwendeten Systeme hinsichtlich der Schutzfaktoren Verfügbarkeit, Vertraulichkeit und Integrität untersucht.

Auf Basis der Geschäftsprozesse und möglicher Schwachstellen werden relevante Angriffsszenarien definiert und die damit verbundenen volkswirtschaftlichen und betriebswirtschaftlichen Risiken hinsichtlich möglicher Schäden evaluiert. Hierzu wird jedes einzelnes Szenario hinsichtlich der Eintrittswahrscheinlichkeit, Verletzbarkeit und Konsequenzen bewertet um die Auswirkungen und Schäden möglicher Angriffe auf den Hafentelematik-System-Betreiber, die Hafenwirtschaft sowie nachgelagerten Logistikprozesse zu evaluieren. Außerdem werden die Auswirkungen von Angriffen auf die Volkswirtschaft untersucht. Um das Bild der Bedrohungsszenarien zu vervollständigen werden bisherige ähnliche Angriffe in die Betrachtung mit einbezogen.

Ein weiterer Schwerpunkt stellt die Entwicklung eines Verfahrens dar, mit dessen Hilfe Domänenwissen möglichst automatisiert formalisiert in die gemeinsam zu entwickelnde Wissensdatenbank überführt werden kann. Das somit eingegebene Wissen kann so später für die Prüfprozesse eingesetzt werden. Hierzu soll zunächst ein entsprechendes Konzept entwickelt und später ein Verfahren implementiert werden um das Domänenwissen möglichst automatisiert formalisiert eingeben zu können. Schließlich wird das Domänenwissen bezüglich der Gefahren und der daraus resultierenden Risiken in die Wissensdatenbank überführt.

AUTOMATISIERTE PRÜFUNG DER SOFTWARE

Eine umfassende Betrachtung der IT-Sicherheitsrisiken von Software muss auch grundlegende Sicherheitsprobleme, wie sie in der umgesetzten Software-Architektur bestehen (z.B. fehlende Verschlüsselung, fehlerhafte Berechtigungsprüfung und ungeschützte Einstiegspunkte), identifizieren. Insbesondere muss die architekturelle Risikoanalyse mit der konkreten Implementierung der Software verbunden werden und nicht nur auf oft zu abstrakten oder ohnehin unvollständigen Architekturbeschreibungen stattfinden. Da eine manuelle architekturelle Analyse häufig sehr aufwendig ist und ein großes Expertenwissen erfordert, sollte dieser Schritt durch Tools unterstützt werden. Daher wird im PortSec-Projekt ein Software-zentrierter Ansatz verfolgt, bei dem IT-Sicherheitsrisiken auf Basis der implementierten Software-Architektur möglichst automatisiert abgeleitet werden.

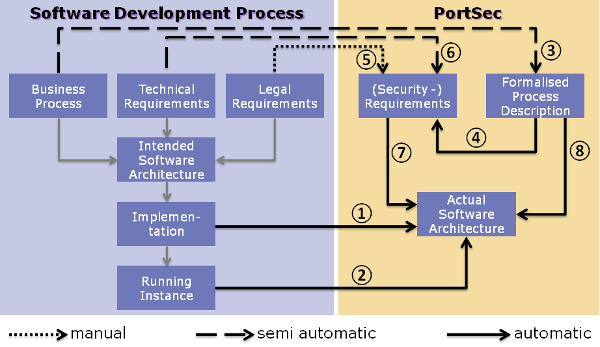

Die oben dargestellte Abbildung zeigt die einzelnen Schritte des geplanten Ansatzes. Zunächst wird mit Hilfe von statischen und dynamischen Programmanalysen die implementierte Softwarearchitektur automatisiert aus dem Quellcode des Hafentelematik-Systems extrahiert . Dieser Schritt ist erforderlich, da es sich bei PCS um Legacy Software handelt und oft keine aktuellen und exakten Architekturbeschreibungen zur Verfügung stehen. Die Softwarearchitektur erlaubt es, grundsätzliche Sicherheitsrisiken der Software in Bezug auf mögliche Cyber-Angriffe zu identifizieren. Die wiedergewonnene Softwarearchitektur wird dann um Beschreibungen des Netzes ergänzt, in dem das PCS betrieben wird . Die Netzinfrastruktur wird dabei automatisiert erfasst. Hierbei können wir u.a. auf Vorarbeiten zurückgreifen, in denen Informationen über die IT-Infrastruktur (Assets) mit Hilfe von Ontologien verwaltet werden. Diese Darstellung erlaubt insbesondere, automatisiert Wissen über das Netz wie z.B. Abschottung von Subnetzen durch Firewalls, Einsatz gehärteter Betriebssysteme in Server-Komponenten oder Verwundbarkeiten in eingesetzter Systemsoftware abzufragen. Insgesamt ergibt sich aus Softwarearchitektur und Informationen über die Netzinfrastruktur eine umfassende Systemarchitektur.

Um spezifische Sicherheitsanforderungen für Hafentelematiksysteme zu berücksichtigen, werden die Geschäftsprozesse und entsprechende rechtliche und betriebswirtschaftliche Anforderungen formal repräsentiert . Hierdurch kann ein Sicherheitsevaluator Situationen aufdecken, in denen unerlaubte Zugriffe auf Geschäftsprozesse möglich sind und organisationsinterne Kontrollregeln umgangen werden (wie z.B. die Aufgabentrennung bzw. das Vieraugen-Prinzip). Dieser Schritt trägt dazu bei, dass die Sicherheitsanforderungen mit den gesetzlichen und organisatorischen Vorgaben übereinstimmen, die für den Betrieb und die Nutzung von Hafentelematik-Systemen gelten. Die zu prüfenden Sicherheitsanforderungen werden dabei aus den formalen Beschreibungen der Geschäftsprozesse , gesetzlichen/wirtschaftlichen Anforderungen sowie technischen Anforderungen abgeleitet.

Im nächsten Schritt wird die tatsächlich implementierte Softwarearchitektur (bzw. Systemarchitektur) gegen die ermittelten Sicherheitsanforderungen und die formal repräsentierten Prozessbeschreibungen geprüft . Dieser Schritt führt dazu, dass für die Hafentelematik spezifische Risiken ermittelt werden können (z.B.: Kann ein Mitarbeiter aufgrund von zu umfassenden Zugriffsrechten unkontrolliert die Deklaration von Gefahrgutcontainern ändern?). Gleichzeitig werden allgemeinere technische Sicherheitsrisiken identifiziert wie z.B. unsichere Verwendung von Software Frameworks (beispielsweise JEE, Struts, Spring) oder fehlerhafte Verschlüsselung.

BRANCHENSPEZIFISCHER SICHERHEITSSTANDARD

Das seit Juli 2015 gültige Gesetz zur Erhöhung der Sicherheit informationstechnischer Systeme (IT-Sicherheitsgesetz) ist die konsequente Weiterentwicklung des Bestrebens der Bundesregierung, die IT-Systeme und digitalen Infrastrukturen Deutschlands zu den sichersten weltweit zu machen. Insbesondere im Bereich der Kritischen Infrastrukturen (KRITIS) hätte ein Ausfall oder eine Beeinträchtigung der Versorgungsdienstleistungen dramatische Folgen für Wirtschaft, Staat und Gesellschaft in Deutschland. Die Verfügbarkeit und Sicherheit der IT-Systeme spielt somit, speziell im Bereich der Kritischen Infrastrukturen, eine wichtige und zentrale Rolle.

Das IT-Sicherheitsgesetz ermöglicht dabei Betreibern Kritischer Infrastrukturen und deren Branchenverbänden gemeinsam mit dem Bundesamt für Sicherheit in der Informationstechnik (BSI) branchenspezifische Sicherheitsstandards zu definieren. Aufbauend auf den vorangegangenen Ergebnissen des Forschungsprojektes PortSec wird ein branchenspezifischer Sicherheitsstandard für Hafentelematiksysteme (maritimer Transport und Verkehr) entwickelt, der dem IT-Sicherheitsgesetz genügt. Wesentlich hierbei ist die Wahrung der Kompatibilität mit vergleichbaren und ergänzenden Standards. Ebenso sind Redundanzen nach Möglichkeit zu vermeiden. Geplant ist die Entwicklung von normativen Controls, die –ähnlich wie der Annex A der ISO/IEC 27019– als Ergänzung zu einer bestehenden ISO/IEC 27001-Zertifizierung Berücksichtigung finden müssen. Der zu entwickelnde Sicherheitsstandard wird mit den relevanten Interessengruppen abgestimmt. Hierzu gehört im Wesentlichen das Bundesamt für Sicherheit in der Informationstechnik (BSI) als verantwortliche Stelle gemäß IT-Sicherheitsgesetz. Weiterhin sollen die relevanten Branchenverbände in die Abstimmung involviert werden.

Der zu entwickelnde branchenspezifische Sicherheitsstand besteht zum Einen aus einem Auditierungsschema, welches unter anderem Prüfumfang, -tiefe und -methoden definiert. Zum anderen umfasst der Sicherheitsstandard ein Zertifizierungsschema welches unter anderem die Prozesse für ein mehrstufigen Zertifizierungsprozess vorgibt und den Lebenszyklus von Zertifikaten, Auditoren und Prüfstellen definiert. Dies ist besonders wichtig, da das IT-Sicherheitsgesetz für alle Betreiber von Kritischen Infrastrukturen einen Nachweis über die Erfüllung aller Anforderungen fordert und dabei explizit die Möglichkeit von Sicherheitsaudits und Zertifizierungen vorsieht.

Im Rahmen von PortSec soll ein Auditierungs- und Zertifizierungskonzept entwickelt werden, das alle vorangegangenen PortSec-Ergebnisse berücksichtigt und dabei für alle Betreiber von Kritischen Infrastrukturen, im Bereich maritimer Transport und Verkehr, Anwendung finden kann.

EVALUATION UND TRANSFER

Um die Benutzbarkeit und Akzeptanz der entwickelten Software Demonstratoren zu bewerten, werden entsprechende Testfälle erstellt und getestet. Es werden Studien zur Benutzbarkeit mit den Anwendern durchgeführt um die Akzeptanz der Software Lösungen zu evaluieren. Hierzu sind kontrollierte Experimente, Experteninterviews, und Think-Aloud-Tests mit Entwicklern, Software-Architekten und Sicherheitsexperten vorgesehen.

Die in PortSec entwickelten Methoden und Software Demonstratoren zielen auf das IT-Risikomanagement in der Hafentelematik. Der PortSec Ansatz wird abschließend hinsichtlich der Übertragbarkeit auf andere Technologien (z.B. Programmiersprachen) und Branchen (z.B. die allgemeine Logistik) bewertet. Hierbei wird geprüft inwiefern die Ergebnisse aus PortSec technisch oder hinsichtlich der Domäne übertragen werden kann.

Förderhinweis